Обманули сканер сетчатки глаза

Первые сообщения о «взломе» биометрических систем защиты флагманских смартфонов компании Samsung (Galaxy S8 и S8+) появились фактически в день их презентации, в конце марта 2017 года. Напомню, что тогда испанский испанский обозреватель MarcianoTech вел прямую Periscope-трансляцию с мероприятия Samsung и обманул систему распознавания лиц в прямом эфире. Он сделал селфи на собственный телефон и продемонстрировал полученное фото Galaxy S8. Как это ни странно, этот простейший трюк сработал, и смартфон был разблокирован.

Однако флагманы Samsung комплектуются сразу несколькими биометрическими системами: сканером отпечатков пальцев, системой распознавания радужной оболочки глаза и системой распознавания лиц. Казалось бы, сканеры отпечатков и радужной оболочки должны быть надежнее? По всей видимости, нет.

Исследователи Chaos Computer Club (CCC) сообщают, что им удалось обмануть сканер радужной оболочки глаза с помощью обыкновенной фотографии, сделанной со средней дистанции. Так, известный специалист Ян «Starbug» Криссер (Jan Krissler) пишет, что достаточно сфотографировать владельца Galaxy S8 таким образом, чтобы его глаза были видны в кадре. Затем нужно распечатать полученное фото и продемонстрировать его фронтальной камере устройства.

Единственная сложность заключается в том, что современные сканеры радужной оболочки глаза (равно как и системы распознавания лиц) умеют отличать 2D-изображения от реального человеческого глаза или лица в 3D. Но Starbug с легкостью преодолел и эту сложность: он попросту приклеил контактную линзу поверх фотографии глаза, и этого оказалось достаточно.

Для достижения наилучшего результата специалист советует делать фото в режиме ночной съемки, так как это позволит уловить больше деталей, особенно если глаза жертвы темного цвета. Также Крисслер пишет, что распечатывать фотографии лучше на лазерных принтерах компании Samsung (какая ирония).

«Хорошей цифровой камеры с линзой 200 мм будет вполне достаточно, чтобы с расстояния до пяти метров захватить изображение, пригодное для обмана системы распознавания радужной оболочки глаза», — резюмирует Крисслер.

Данная атака может оказаться куда опаснее, чем банальный обман системы распознавания лиц, ведь если последнюю нельзя использовать для подтверждения платежей в Samsung Pay, то радужную оболочку глаза для этого использовать как раз можно. Найти качественную фотографию жертвы в наши дни явно не составит труда, и в итоге атакующий сможет не просто разблокировать устройство и получить доступ к информации пользователя, но и похитить средства из чужого кошелька Samsung Pay.

Специалисты Chaos Computer Club предупреждают пользователей, что не стоит доверять биометрическим системам защиты сверх меры и рекомендуют применять старые добрые PIN-коды и графические пароли.

Видеоролик ниже пошагово иллюстрирует все этапы создания фальшивого «глаза» и демонстрирует последующий обман Samsung Galaxy S8.

UPD.

Представители компании Samsung прокомментировали ситуацию:

«Компании известно об этом сообщении. Samsung заверяет пользователей, что технология распознавания радужной оболочки глаза в Galaxy S8 была разработана и внедрена после тщательного тестирования, чтобы обеспечить высокий уровень точности сканирования и предотвратить попытки несанкционированного доступа.

Описываемый в упомянутом материале способ может быть реализован только с использованием сложной техники и совпадении ряда обстоятельств. Нужна фотография сетчатки высокого разрешения, сделанная на ИК-камеру, контактные линзы и сам смартфон. В ходе внутреннего расследования было установлено, что добиться результата при использовании такого метода невероятно сложно.

Тем не менее, даже при наличии потенциальной уязвимости, специалисты компании приложат все усилия, чтобы в кратчайшие сроки обеспечить безопасность конфиденциальных и личных данных пользователей».

Источник

Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 и iPhone X.

Гипсовой копии оказалось достаточно для снятия блокировки четырёх из пяти протестированных моделей. Хотя iPhone не поддался на обманку (он сканирует в ИК-диапазоне), но эксперимент показал, что распознавание лиц — не самый надёжный метод защиты конфиденциальной информации. В общем, как и многие другие методы биометрии.

В комментарии представители «пострадавших» компаний сказали, что распознавание лиц делает разблокировку телефонов «удобной», но для «самого высокого уровня биометрической аутентификации» рекомендуется применять сканер отпечатка пальца или радужной оболочки глаза.

Эксперимент также показал, что для реального взлома недостаточно пары фотографий жертвы, потому что они не позволят создать полноценную 3D-копию черепа. Для изготовления приемлемого прототипа требуется съёмка с нескольких углов при хорошем освещении. С другой стороны, благодаря социальным сетям сейчас есть возможность получить большое количество подобного фото- и видеоматериала, а разрешение камер увеличивается с каждым годом.

Другие методы биометрической защиты тоже не лишены уязвимостей.

Системы для сканирования отпечатков пальцев получили распространение в 90-е годы — и тут же подверглись атаке.

В начале 2000-х хакеры отточили механизм изготовления искусственных силиконовых копий по имеющемуся рисунку. Если наклеить тонкую плёнку на собственный палец, то можно обмануть практически любую систему, даже с другими сенсорами, которая проверяет температуру человеческого тела и удостоверяется, что к сканеру приложен палец живого человека, а не распечатка.

Классическим руководством по изготовлению искусственных отпечатков считается руководство Цутому Мацумото от 2002 года. Там подробно объясняется, как обработать отпечаток пальца жертвы с помощью графитового порошка или паров цианоакрилата (суперклей), как затем обработать фотографию перед изготовлением формы и, наконец, изготовить выпуклую маску с помощью желатина, латексного молочка или клея для дерева.

Изготовление желатиновой плёнки с дактилоскопическим рисунком по контурной пресс-форме с отпечатком пальца. Источник: инструкция Цутому Мацумото

Самая большая сложность в этой процедуре — скопировать настоящий отпечаток пальца. Говорят, самые качественные отпечатки остаются на стеклянных поверхностях и дверных ручках. Но в наше время появился ещё один способ: разрешение некоторых фотографий позволяет восстановить рисунок прямо с фотографии.

В 2017 году сообщалось о проекте исследователей из Национального института информатики Японии. Они доказали возможность воссоздания рисунка отпечатка пальца с фотографий, сделанных цифровым фотоаппаратом с расстояния в три метра. Ещё в 2014 году на хакерской конференции Chaos Communication Congress продемонстрировали отпечатки пальцев министра обороны Германии, воссозданные по официальным фотографиям высокого разрешения из открытых источников.

Кроме сканирования отпечатков пальцев и распознавания лиц, в современных смартфонах пока массово не используются иные методы биометрической защиты, хотя теоретическая возможность есть. Некоторые из этих методов прошли экспериментальную проверку, другие внедрены в коммерческую эксплуатацию в различных приложениях, в том числе сканирование сетчатки глаза, верификация по голосу и по рисунку вен на ладони.

Но у всех методов биометрической защиты есть одна фундаментальная уязвимость: в отличие от пароля, свои биометрические характеристики практически невозможно заменить. Если ваши отпечатки пальцев слили в открытый доступ — вы их уже не поменяете. Это, можно сказать, пожизненная уязвимость.

«По мере того, как разрешение камеры становится выше, становится возможным рассматривать объекты меньшего размера, такие как отпечаток пальца или радужная оболочка. […] Как только вы делитесь ими в социальных сетях, можете попрощаться. В отличие от пароля, вы не можете изменить свои пальцы. Так что это информация, которую вы должны защитить». — Исао Эчизен, профессор Национального института информатики Японии

Стопроцентной гарантии не даёт никакой метод биометрической защиты. При тестировании каждой системы указываются в том числе следующие параметры:

- точность (несколько видов);

- процент ложноположительных срабатываний (ложная тревога);

- процент ложноотрицательных срабатываний (пропуск события).

Ни одна система не демонстрирует точность 100% с нулевым показателем ложноположительных и ложноотрицательных срабатываний, даже в оптимальных лабораторных условиях.

Эти параметры зависят друг от друга. За счёт настроек системы можно, к примеру, увеличить точность распознавания до 100% — но тогда увеличится и количество ложноположительных срабатываний. И наоборот, можно уменьшить количество ложноположительных срабатываний до нуля — но тогда пострадает точность.

Очевидно, сейчас многие методы защиты легко поддаются взлому по той причине, что производители в первую очередь думают об удобстве использования, а не о надёжности. Другими словами, у них в приоритете минимальное количество ложноположительных срабатываний.

Как и в экономике, в информационной безопасности тоже есть понятие экономической целесообразности. Пусть стопроцентной защиты не существует. Но защитные меры соотносятся с ценностью самой информации. В общем, принцип примерно такой, что стоимость усилий по взлому для хакера должна превосходить ценность для него той информации, которую он желает получить. Чем больше соотношение — тем более прочная защита.

Если взять пример с гипсовой копией головы для обмана системы типа Face ID, то она обошлась журналисту Forbes примерно в $380. Соответственно, такую технологию имеет смысл применять для защиты информации стоимостью менее $380. Для защиты копеечной информации это отличная технология защиты, а для корпоративных торговых секретов — никудышная технология, так что всё относительно. Получается, что в каждом конкретном случае нужно оценивать минимально допустимую степень защиты. Например, распознавание лиц в сочетании с паролем — как двухфакторная аутентификация — уже на порядок повышает степень защиты, по сравнению только с распознаванием лиц или только одним паролем.

В общем, взломать можно любую защиту. Вопрос в стоимости усилий.

Источник

Не так давно был представлен новый флагман Samsung Galaxy Note 7. Одной из его ключевых функций стала возможность разблокировки устройства при помощи сканирования радужки глаза.

Сканер радужки глаза, это один из устоявшихся штампов киноиндустрии, особенно, когда дело касается шпионских и научно-фантастических фильмов. Теперь эта технология стала не просто выдумкой, а перекочевала в повседневные гаджеты простых людей (а не супершпионов), в частности, в смартфоны, ну по крайней мере один точно. Посмотрим, как эта штука приживётся в смартфоностроении: перекочует ли она к другим производителям или останется бесполезной диковинкой Galaxy Note 7 (или вообще откровенной дичью), как проектор в китайском смартфоне. Тем не менее, нам стало интересно, как устроен этот сканер. Мы разобрались и спешим поделиться этим с вами.

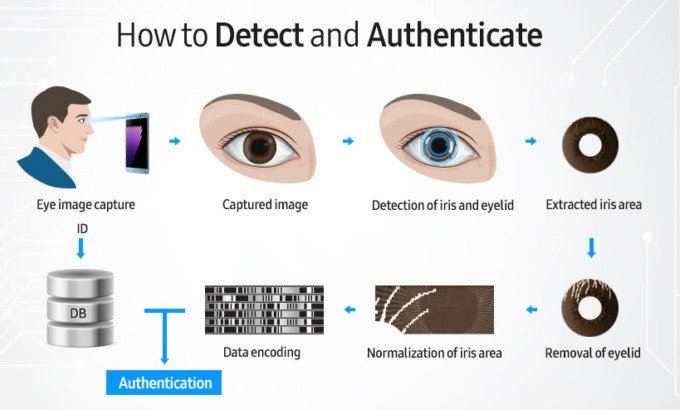

Как выглядит общая схема сканирования радужной оболочки глаза

Радужная оболочка наших глаз, как и отпечаток пальца имеет свой неповторимый рисунок. Поэтому это удобное средство аутентификации. Биометрические гражданские паспорта, если вы помните, фиксируют именно эту информацию, потому что в отличие от отпечатка пальцев, радужку глаза подделать пока не представляется возможным. Кроме того со временем она не изменяется.

Однако сканер не просто фотографирует ваш глаз, а потом сверяет с исходником. На практике процедура начинается с направленного инфракрасного луча ближнего спектра. Этот свет для идентификации подходит гораздо лучше, чем дневной, потому что камере легче захватить рисунок радужки, подсвеченный именно ИК-светом. Кроме того, такой сканер может работать в темноте. При этом процедуре идентификации радужной оболочки могут подвергаться даже люди с плохим зрением, так как ИК-луч свободно проходит через прозрачные очки и линзы. После того, как рисунок радужки зафиксирован, алгоритм переводит рисунок радужной оболочки глаза в код, который сравнивается с имеющейся базой.

Захват изображения глаза — полученная картинка — определение радужки и века — выделение этой области — удаление века с картинки — нормализация этой области — транскодирование — сравнение с базой данных

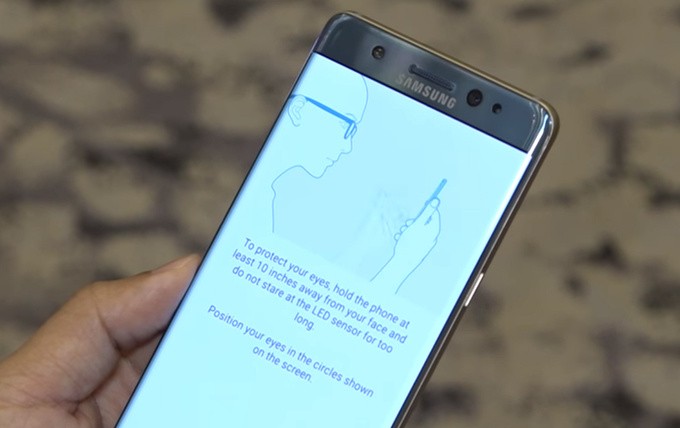

В чём особенность сканера Samsung Galaxy Note 7?

По большей части, сканер нового фаблета от Samsung работает по описанной выше схеме, любопытная деталь заключается в том, что на фронтальной панели Galaxy Note 7 располагается камера, которая занимается исключительно распознаванием радужной оболочки глаза. Почему же фронтальная камера не может выполнять эту задачу? Потому что камера должна быть чувствительна к ИК спектру. В обычных камерах ИК свет фильтруется, так как он портит обычные фотографии. Кроме этого считывающая камера имеет более узкий угол обзора, чтобы видеть глаз пользователя лучше, особенно на расстоянии.

Насколько это безопасно?

Некоторые пользователи выразили озабоченность по поводу того, что такой сканер в Samsung Galaxy Note 7 может быть небезопасен, в частности, не приведёт ли его частое использование к необратимому повреждению глаз. Такие вопросы вполне резонны, ведь для сканирования смартфон отправляет луч света прямо в ваш глаз, и так как этот свет невидим для человека, то зрачок никак не пытается от него защититься, поэтому свет попадает на сетчатку, не встречая никаких преград.

На самом деле мы не можем быть на 100% уверенными, что частое использование сканера радужки глаза Samsung Galaxy Note 7 не будет иметь какого-то влияния на наши глаза. Если сейчас эту статью читает окулист, мы будем рады услышать ваше экспертное мнение в этом вопросе.

Сама компания предупреждает пользователей, что подносить смартфон слишком близко к глазам во время идентификации не нужно, если следовать этому предостережению всё должно быть хорошо. Однако так как считывание радужки не такое частое явление, массового тестирования и результатов, сделанных на основе людей, пока нет. Когда они появятся, может быть уже слишком поздно кого-то предупреждать, а может быть и наоборот — придёт подтверждение, что функция полностью безопасна.

Это тоже самое, что сканер сетчатки?

Если вы запутались — проясню, да сканирование радужки и сетчатки — процессы схожие, но различаются по основному принципу. При сканировании сетчатки, алгоритм считывает не рисунок сетчатки, а изображение глазного дна. Но для бытовых условий гораздо проще пользоваться сканером радужной оболочки, так как для считывания сетчатки устройство нужно подносить вплотную к глазу. В случае со смартфоном это выглядело бы очень глупо.

Зачем это нужно?

В смартфонах уже давно есть считыватели отпечатков пальцев, они быстрые надёжные безопасные и достаточно дешёвые, чтобы быть установленными даже в китайских смартфонах дешевле $200. Зачем тогда нам сканеры радужной оболочки? Главным образом затем, что они в несколько раз более надёжны и безопасны. Главным доводом является то, что отпечатки пальцев мы оставляем почти на каждой поверхности, к которой прикасаемся, а значит копию отпечатка гораздо проще достать. При этом мокрые и грязные пальцы устройству часто тяжело распознать. Получить копию радужной оболочки крайне тяжело, а глаза изнутри никогда не заляпаны грязью, поэтому владельцу воспользоваться аутентификацией в любых условиях гораздо проще. Хотя, в кино уже давно придумали способ, как обойти эту защиту:

Есть ли у технологии будущее?

Я считаю, что сканер Samsung Galaxy Note 7 не сделает его хитом. Да, эта технология работает и ей можно лихо хвастаться друзьям, но для большинства — использование сканера отпечатка пальцев будет достаточно. Однако не исключено, что новинку оценит, в первую очередь, корпоративный сегмент, которому необходимо лучше, чем остальным защищать информацию на своём смартфоне. Для простых обывателей, думается мне, будет слишком лениво подносить смартфон на определённое расстояние, при этом совершая необходимые действия. Но это не говорит о том, что Samsung не разовьёт технологию или о том, что она неожиданно не выстрелит и перекочует даже в iPhone. Шансы у этой серьёзной игрушки есть.

Источник

24.05.2017, Ср, 12:12, Мск

, Текст: Роман Георгиев

Сканер сетчатки глаза,

встроенный в смартфон Samsung Galaxy S8, можно обмануть с помощью фотографии,

утверждают исследователи из Chaos Computer Club. Хотя сканер и понимает разницу

между плоским изображением и объемными объектами, оказалось, что достаточно

наклеить на фото контактные линзы, чтобы сбить этот инструмент с толку.

Обман сканера сетчатки

Эксперты Chaos Computer Club продемонстрировали способ обхода одного из

ключевых инструментов биометрической авторизации, которыми оснащен новый

флагманский смартфон Samsung S8. Сканер сетчатки глаза удалось обмануть с

помощью фотографии и контактных линз.

S8 — это уже вторая серия смартфонов Samsung,

оснащенная сканером сетчатки. Первой была линейка Galaxy Note 7. Эти устройства

производитель был вынужден отозвать из-за многочисленных случаев перегрева и

возгорания батарей. Таким образом, S8 стал первым смартфоном, пользователи

которого смогли оценить сканер сетчатки, равно как и другие средства биометрической

авторизации. В частности, сканер отпечатка пальца и сканер лица.

Как и отпечаток пальца, сетчатка глаза

уникальна для каждого человека. Однако способы обманывать сканеры отпечатков

пальцев известны давно. Теперь нашелся довольно простой и в чем-то даже элегантный

способ обмана еще и сканера сетчатки.

Камера, принтер, клей,

контактные линзы

Инженеры Samsung предусмотрели вероятность того, что сканер будут пытаться

обмануть с помощью фотографий, поэтому оснастили его детектором глубины. Однако

исследователю Chaos Computer Club Яну

Крисслеру (Jan Krissler) пришло в голову сымитировать объем с помощью

контактных линз, наклеенных на глаза на фото. И этот трюк сработал.

Сканер сетчатки Samsung обманули с помощью фотографии и контактных линз

Таким образом, если у злоумышленника есть физический доступ к смартфону,

заблокированному с помощью сканера сетчатки, для разблокирования ему

понадобится в меру крупная фотография лица владельца устройства, распечатанная

на цветном принтере (причем лучше всего подходят как раз принтеры Samsung),

пара контактных линз и клей.

Проблема серьезнее,

чем кажется

В то время как такой способ обмана сканера сетчатки выглядит в меру курьезно,

продемонстрирован сам факт уязвимости этого инструмента. Между тем, именно

сканер сетчатки Samsung планировал использовать как основной способ авторизации

в своей собственной системе электронных платежей Samsung Pay. То есть, в случае

попадания такого смартфона в руки злоумышленнику, под угрозой будут не только

хранящиеся на нем данные, но и финансы его прежнего пользователя.

«По большому счету, сегодня не существует универсальных, неуязвимых

способов авторизации, — говорит Дмитрий

Гвоздев, генеральный директор компании «Монитор безопасности». —

Уязвимые места или способы обхода рано или поздно находятся у всех подобных

инструментов, даже у биометрических сканеров, когда-то считавшихся образчиком

надежности. Наиболее верным подходом к защите будет использование комбинации из

сразу нескольких способов авторизации. Это не всегда удобно для пользователей,

но тут остается выбирать, что важнее: удобство или защищенность данных на

устройстве».

Комментарий Samsung

После выхода этого материала с CNews связалась пресс-служба российского офиса Samsung и сообщила, что компании известно об описанном инциденте, но разработчики настаивают на том, что технология распознавания в Galaxy S8 была создана и внедрена «после тщательного тестирования, чтобы обеспечить высокий уровень точности сканирования и предотвратить попытки несанкционированного доступа».

В Samsung считают, что описываемый в материале способ может быть реализован только «с использованием сложной техники и совпадении ряда обстоятельств». «Нужна фотография сетчатки высокого разрешения, сделанная на инфракрасную камеру, контактные линзы и сам смартфон, — говорят в пресс-службе. — В ходе внутреннего расследования было установлено, что добиться результата при использовании такого метода невероятно сложно».

Источник